Voici un bref historique de l’évolution des identifiants de contrôle d’accès.

Cartes à bande magnétique

Dans les années quatre-vingt, la technologie des cartes magnétiques, également appelées cartes à bande magnétique. Elles firent leur apparition pour remplacer les clés et les serrures mécaniques. Cette technologie nécessite un balayage manuel de la carte à travers le lecteur afin de transférer ses informations d’identification aux systèmes de contrôle d’accès.

Les cartes à bande magnétique sont faciles à activer et rentables. Cependant, elles présentent une grande vulnérabilité, car elles n’ont pas de cryptage. De plus, elles se démagnétisent souvent et causent des complications pour l’administration du contrôle d’accès.

Cartes de proximité

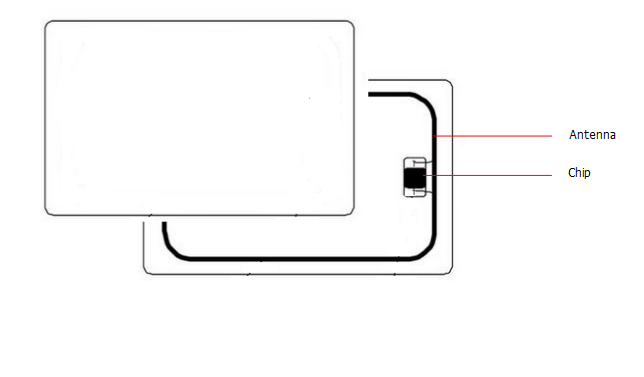

L’invention de l’identification par radiofréquence (RFID) a changé la donne dans l’identification des système de contrôle d’accès. Avec la technologie RFID, le contact physique entre le lecteur et la carte n’est plus nécessaire. Les données sont transmises par radiofréquences, 125 MHz (basse fréquence) ou 13,56 MHz (haute fréquence).

- 125 MHz VS 13,56 kHz

125 MHz (basse fréquence) est la première génération de cartes de proximité. La carte reçoit du courant par induction quand elle est proche d’un lecteur. Par conséquent, elle répond en envoyant un signal, qui est sont identifiant. Il comprend le code de l’établissement et le numéro de carte qui associé à un utilisateur.

| Format de la carte | Plage de code de l’établissement | Plage de numéros de carte |

| Carte 26 bits | 0 à 255 | 0 à 65 535 |

| Carte 34 bits | 0 à 65 535 | 0 à 65 535 |

| Carte 37 bits | 0 à 65 535 | 0 à 524 287 |

Désavantages Les cartes de proximité sont des cartes à lecture seule. Elles ne sont pas cryptée. Ce sont des cartes pas chère mais faciles à pirater ou à cloner. Ces cartes n'ont pas non plus la capacité de stocker des informations supplémentaires.

Cartes à puce

- 13,56 MHz (haute fréquence)

Il s’agit d’une deuxième génération de technologie de cartes de proximité. Ces cartes ont des puces. Elles peuvent stocker jusqu’à 1 Ko d’informations supplémentaires. Elles sont également conçues pour protéger les informations en utilisant des clés de cryptage. De plus, les données ne sont pas émises tant que la carte et le lecteur ne s’authentifient pas mutuellement.

Exemples de cartes à puce Cartes MIFARE, cartes DESFire, cartes IClass, cartes Seos

Identification mobile

C’était considérée comme la prochaine génération des identifiants de contrôle d’accès. Mais elle est déjà là. Les appareils mobiles font partie de notre vie quotidienne. Il est presque impossible de voir quelqu’un qui n’a pas de smartphone. Par conséquent, les smartphones, les smartwatches sont susceptibles de remplacer les cartes.

Désavantages Mieux vaut recharger votre smartphone en permanence

Lisez aussi